u makalemizde Organizasyon ortamınızdaki Azure ortamında Sistem bilgilerinin yanı sıra Uygulama Datalarınızın ve Sanal Makine diskinizdeki tüm bilgilerimizi güvenlik sebebiyle şifreleme işlemi gerçekleştirebiliriz. Bu sayede birisi diskimizi ele geçirirse verilerimizi ve disk sürücümüzde neler olduğunu görme imkanı pek olmaz. Genellikle varsayılan olarak Azure , Şifreleme Anahtarı sağlayarak Platform Yönetim Anahtarı ile gelmektedir. Böylece Microsoft Azure ortamındaki tüm diskler varsayılan olarak şifrelenmektedir. Ancak biz Bulut Mühendisi yada Bulut Yöneticisi olarak bu işlemleri gerçekleştirebiliriz.

Ortamınızdaki Sanal Makine disk sürücülerinin şifreleri , Parolalar , Encryption Keys yani Şifreleme Anahtarları ve Sertifikalar gibi hassas bilgilerin tek bir merkezde depolanmasını sağlayan Azure servisidir. Bu servis Azure ortamınızda Access control yani erişim kontrolü veya loglama işlemleri sağlayarak organizasyonunuza ait hassas verilerinize güvenli erişim sağlamaktadır.

Organizasyonunuzun Azure ortamında Azure Key Vault servisini ne amaçla kullanırsınız ?

- Secure Sockets Layer ( SSL ) , Transport Layer Security ( TLS ) sertifikalarını yönetebilir ve deployment işlemlerini sağlamanıza olanak tanır.

- Organizasyon ortamınızda kullandığınız Sertifikalar , API Anahtarları ve diğer hassas bilgilerinizi güvenli şekilde depolama sağlayabilirsiniz.

- Hardware Security Modules yani Donanımsal Güvenlik Modülleri tarafından desteklenen bilgileri saklayabilirsiniz.

Hardware Security Modules kavramını kısaca açıklamak gerekirse ; Organizasyonunuz için Hassas Kriptografik keyleri yani anahtarları fiziksel ortamda saklamak ve kriptografik işlemleri en güvenli şekilde gerçekleştirmek için üretilmiş özel güvenlik donanımı olarka tanımlayabiliriz. Bu modüller Takılabilir Kart veya bir Fiziksel Bilgisayara yada Network Sunucusuna takılabilen external bir aygıt şeklinde de olabilmektedir.

Organizasyonunuzun Azure ortamında Azure Key Vault servisini kullanmanız size ne fayda sağlamaktadır ?

- Application secret yani Uygulama Sırlarınızı Depolama , Dağıtımlarınızı control işlemlerinizi Merkezileştirmenize imkan sağlamaktadır. Şehven sızdırılma olasılığını azaltmaktadır. Application Secret izleyebilir ve kontrol edebilirsiniz.

- Organizasyonunuz için hassas verilerinizi saklamanın yanında bu verilerinize ulaşmak istediğiniz zaman Kimlik Doğrulama ve Yetkilendirme gereksinimi oluşmaktadır. Bu gereksinim verilerinizin daha da çok güvenliğinize katman sağlamaktadır.

- Azure Key Vault Servisini diğer Azure Servisleri ile entegre edebilirsiniz. Bu servisleri açıklamak gerekirse ; Storage Account yani Depolama Hesabı , Container yani Kapsayıcı , Event Hubs ve daha yer veremediğimiz bir çok Azure Hizmetini entegre edebiliriz.

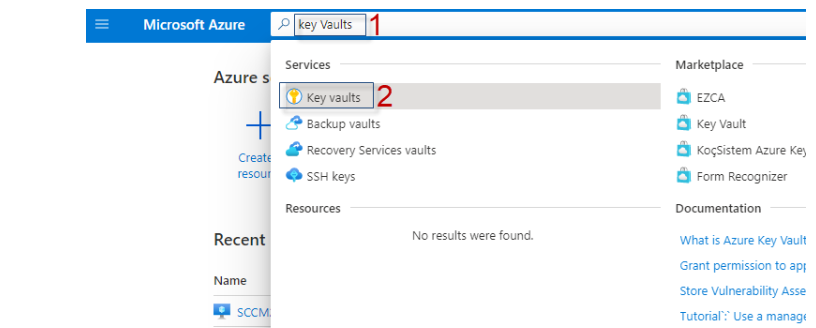

Azure Portalında Key Vault oluşturmak için , Azure Portalındaki arama çubuğuna ” Key Vault “ yazarız ardından “ Key vaults “ servisini seçeriz.

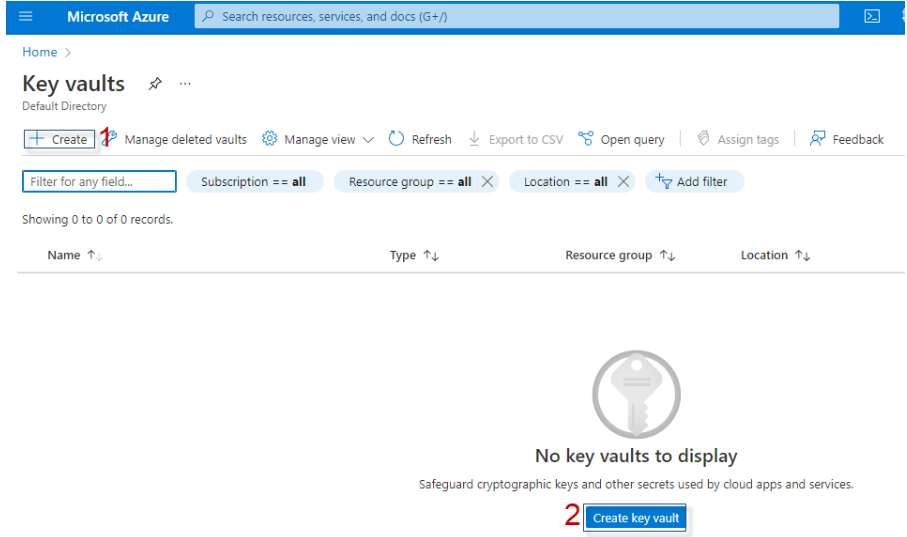

Azure ortamımızda herhangi bir Key Vault oluşturulmamış görünmektedir. Oluşturmak için ” Create “ seçeneğini seçerek ilerleriz yada 2. Bölgede ” Create key vault “ seçeneğini seçerek ilerleyebiliriz.

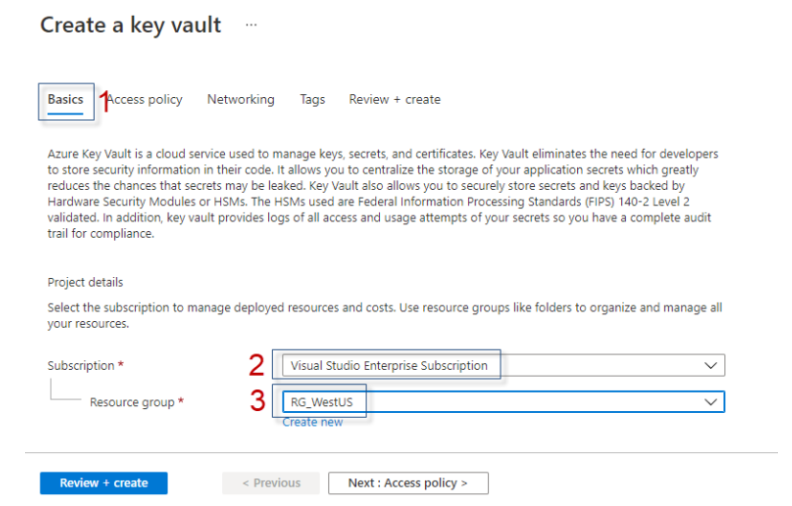

” Basic “ adımında ilk olarak Key Vault servisini kurulum yapacağımız ” Subscription “ ve ” Resource Group “ seçimini gerçekleştiririz.

” Instance details “ alanında; Oluşturucağımız ” Key vault name “ ismi yine Azure ortamınızda benzersiz olmalıdır (Azure yapınıza göre isimlendirme sağlayabilirsiniz) ” Region “ alanında Key Vault hizmetinin hangi bölgede çalışacağını seçeriz. Azure ortamınıza uygun Region seçebilirsiniz.

#Picture893

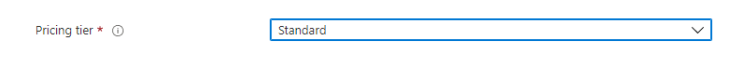

” Pricing tier “ alanında ise Fiyatlandırma katmanı olarak ” Standart “ ve ” Premium “ çeşitleri bulunmaktadır. Bunlar donanım korumalı yönetim anahtarlarıdır. Yani bir anlamda donanımın kendisi güvendedir. Yalnızca Azure’un sunduğu bir yazılım değildir. Bu alanı ” Standart ” seçili halde bırakırız. ( Kendi azure ortamınıza göre değişim sağlayabilirsiniz. )

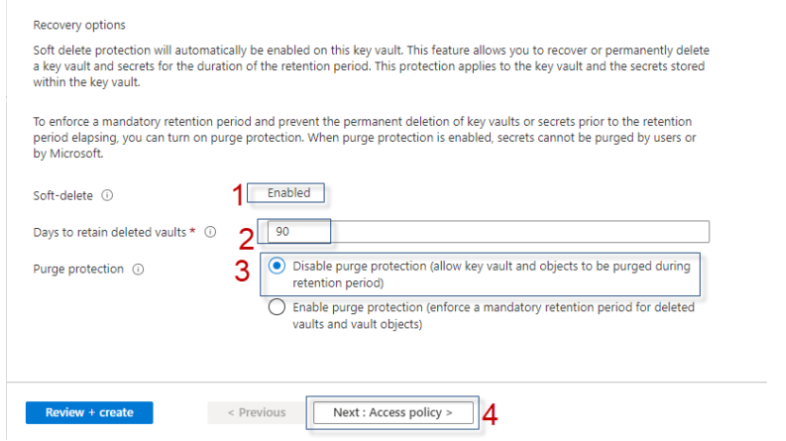

” Recovery options “ bölümünde ;

” Soft-delete “ seçeneğinde ise ” Enabled “ durumda ise ; Azure ortamındaki CLI , Powershell gibi araçlar kullanarak kısa bir zaman dilimi olarak geçici silme ile ortamınızda yeni bir key vault oluşturabilirsiniz. ” Disabled “ durumda ise ; Key vault oluşturma özelliği , Yıl sonuna kadar tamamen kullanımdan kaldırılıyor olacaktır.

” Days to retain deleted vaults “ alanında ise oluşturacağınız vault için ” 7 İla 90 gün “ arasında seçim sağlayabilirsiniz. Bunu bir kez konfigüre ettikten sonra tekrardan yapılandırma işlemi üzgünüm ki gerçekleştiremezsiniz.

” Purge protection “ bölümünde ise ; Key Vault Temizleme koruması olarak anılmaktadır. Bunu etkinleştirdiğinizde geri alınamaz hale gelmektedir. “ Enable “ seçeneği seçilme işlemi gerçekleştirildiğinde değiştirilme veya kaldırılma işlemi sağlanamamaktadır.

Buradaki konfigürasyonları Varsayılan halde bırakarak ilerleriz. Ardından bir sonraki adıma geçmek için ” Next : Access Policy > ” seçeneğini seçerek ilerleriz.

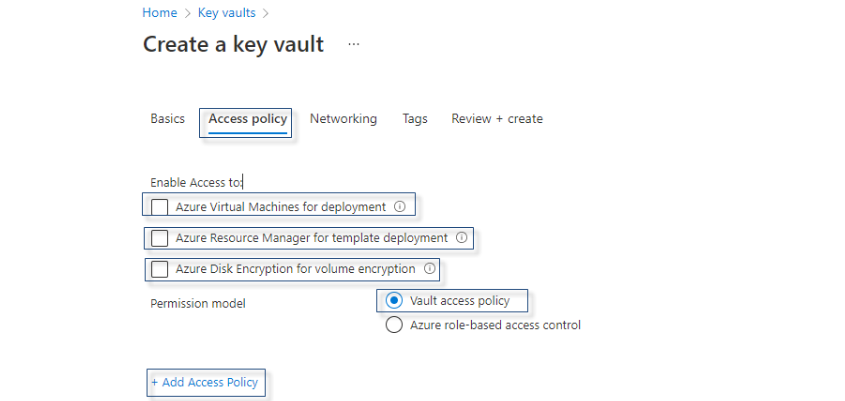

Bir sonraki konfigürasyon adımında ise Key Vault hizmetine kimlerin erişeceğini ve nasıl politika izleneceğini konfigüre ederiz. Bu ekranda Key Vault için Erişim Politikaları atayabilirsiniz.

” Enable Access to : “ bölümünde bulunan :

” Azure Virtual Machines for deployment ” seçeneği : Azure ortamında bulunan Sanal Makinelerin Key Vault servisinden Gizli diziler olarak depolanan sertifikaları almasına izin verilip verilmediğini belirtmektedir.

” Azure Resource Manager for template deployment “ seçeneği: Azure Resource Manager’ın Key Vault servisinden gizli dizileri almasına izin verilip verilmediğini belirmektedir.

” Azure Disk Encryption for volume encryption “ seçeneği ise ; Azure Disk Encryption’un Key Vault servisinden gizli dizileri ve anahtarları açmasına izin verilip verilmediğini belirtir.

” Permission Model “ bölümünde iki seçenek karşımıza çıkmaktadır : ” Vault access policy “ ve ” Azure Role-Based Access Control “ seçenekleri karşımıza çıkmaktadır. Varsayılan olarak seçili ” Vault access policy “ seçeneğini seçerek devam ederiz.

“ Vault Access Policy “ seçeneği Güvenlik sorumlusunun veya Application veya User Group Key Vault secret key ve sertifikaları üzerinde işlemler gerçekleştirilip , gerçekleştirilmeyeceğini belirlemektedir.

“ Azure Role-based Access Control “ seçeneği ile Tüm önemli kasalar genelinde tüm izinleri yönetmek için tek bir alan sağlamaktadır. Key Vault için Azure RBAC ayrıca tek tek anahtarlar, secret ve sertifikalar üzerinde ayrı izinlere sahip olmak için olanaklar sağlamaktadır.

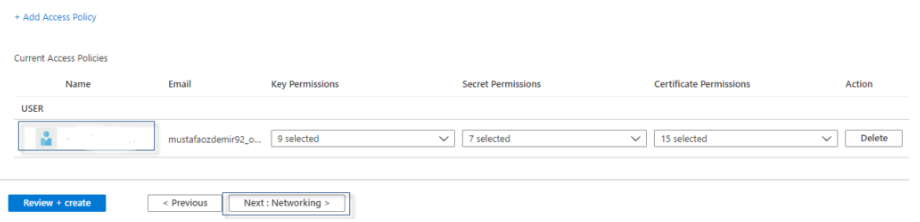

” Current Access Policy “ bölümünde ise bu Key Vault erişimi sağlayacak kullanıcıları ekleyebilir ve görebilirsiniz.

Ardından bir sonraki adıma geçmek için ” Next : Networking “ seçeneğini seçeriz.

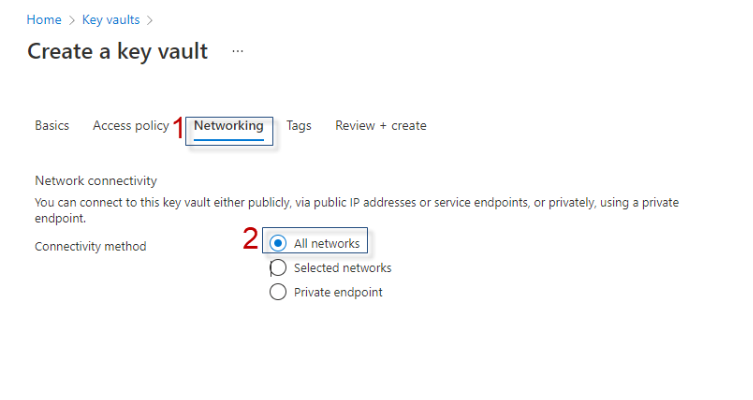

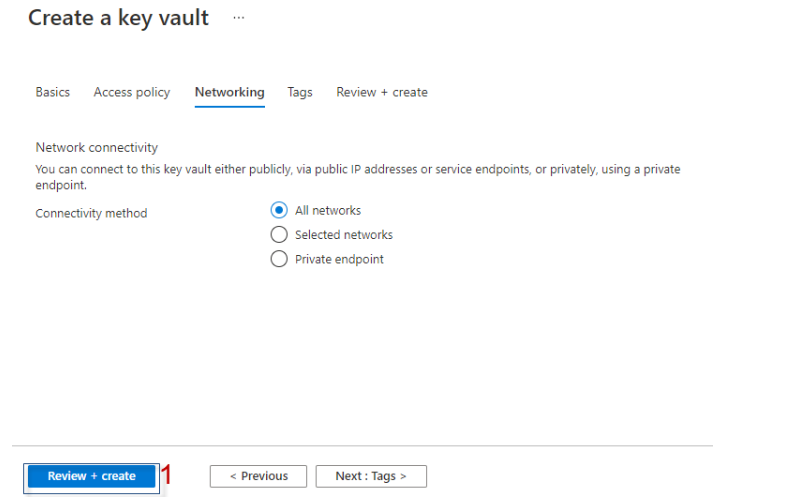

” Network Connectivity “ bölümünde ise ; oluşturacağımız Key Vault hizmetine Genel olarak Public IP Adresleri veya Service Endpoint’leri aracılığıyla veya Private Endpoint kullanarak özel olarak bağlanabilme imkanına sahip olabilirsiniz.

Bir Sonraki aşama ” Next : Tags > “ adımında ise Key vault hizmetini daha kolay bulabilmeniz için tasarlanmıştır. Tag’leme işlemi gerçekleştirmek istemiyorsanız , ” Review + create “ seçeneğini seçerek devam ederiz.

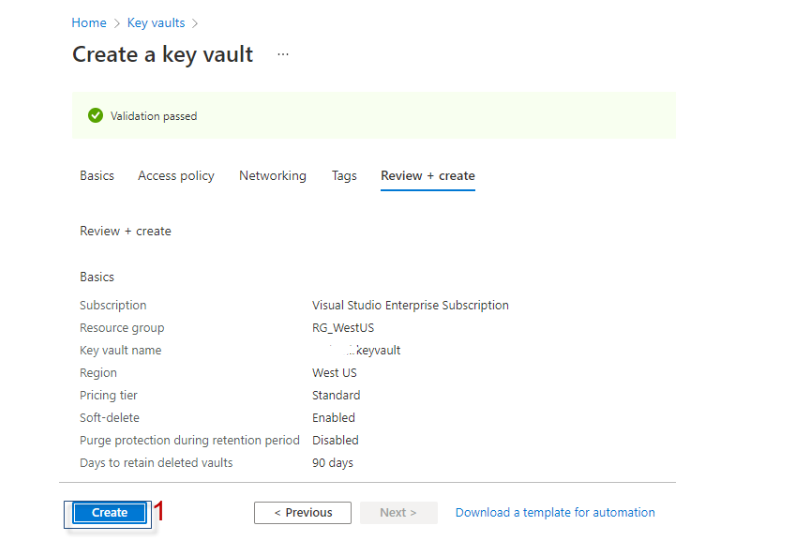

” Validation passed “ uyarısı aldığınızda Key vault oluşturmanıza sakıncamızın kalmadığının bilgisini vermek isterim. ” Create “ seçeneğini seçerek Deployment işlemlerini başlatırız.

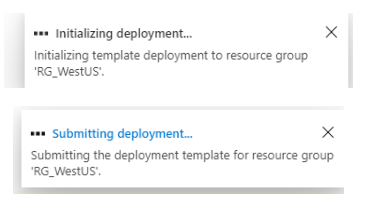

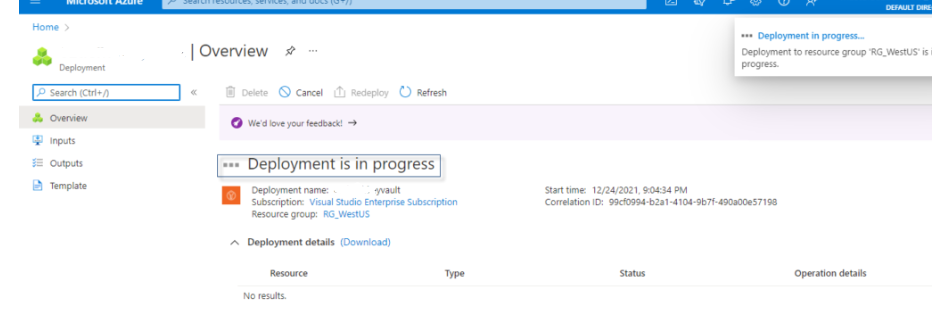

Key vault servisi oluşturulma işlemi başlamıştır.

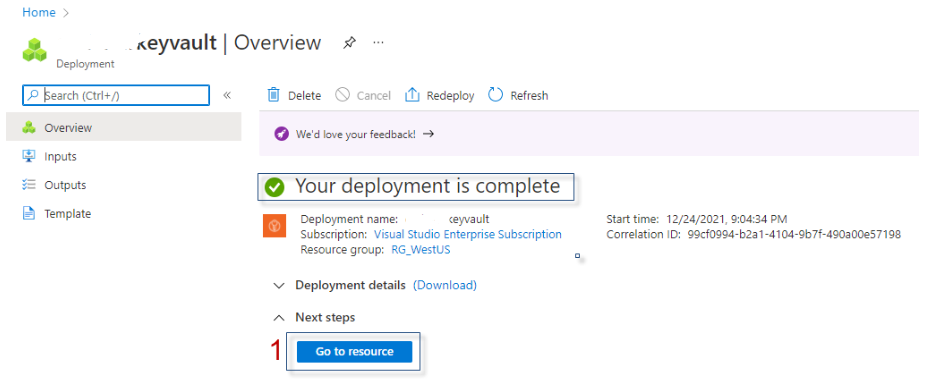

Deployment süreci tamamlanmıştır. Oluşturmuş olduğumuz ” Key vault “ hizmetine gitmek için ” Go to resource “ seçeneğini seçeriz.

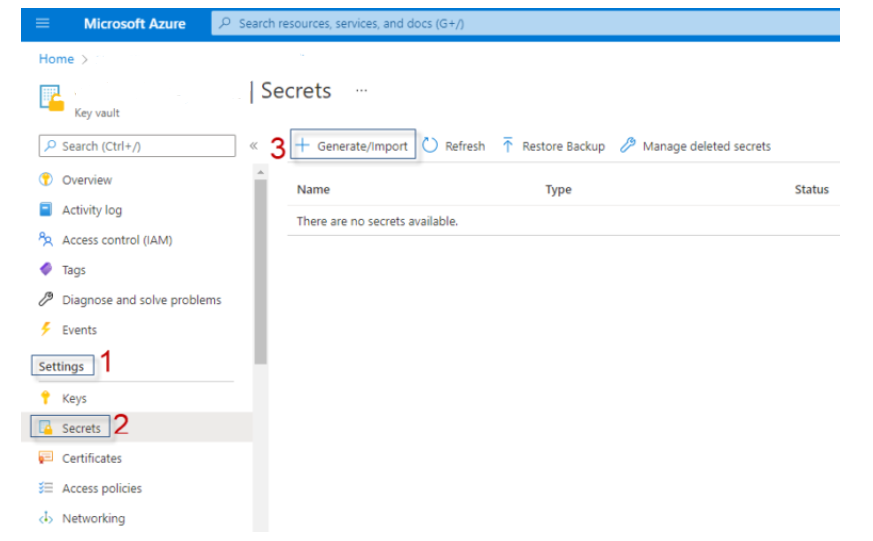

Oluşturmuş olduğumuz Key vault hizmetinin içeriğine girerek ” Settings “ bölümünden ” Secrets “ seçeneğini seçeriz. Key Vault ortamımızda yeni bir Secret üretmek için ” Generate / Import “ seçeneğini seçeriz.

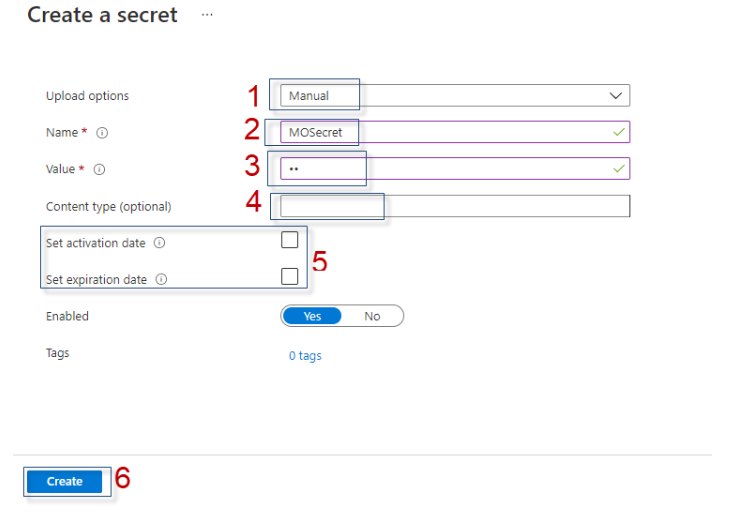

İlgili konfigürasyon ekranına geldiğimizde ;

” Upload Options “ bölümünde iki seçenek karşımıza çıkmaktadır. ” Manual “ veya ” Certificates “ seçenekleri mevcuttur. Elinizde bir sertifika mevcut değilse , ” Manual “ seçeneğini seçebilirsiniz. Sertifika bazı durumlar Güvenli sertifika gerektirdiğinden böyle bir seçenek mevcuttur.

” Name “ seçeneğinde üreteceğimiz secret’e bir isimlendirme sağlamanız gerekmektedir.

” Value “ seçeneğinde beğendiğimiz bir sayıyı verebiliriz. Şifreli halde gözüküyor olacaktır. ” 37 “ yazdım.

” Content type “ seçeneğinde ise secret içeriğindeki içeriğin türünü belirtebilirsiniz. Opsiyonel olarak isteğinize bağlıdır.

” Set activation date “ seçeneğinde Bu kaynağın ne zaman aktif hale gelebileceğini görüntüleyebilirsiniz.

” Set expiration date “ seçeneğinde bu kaynağın ne zaman süresinin dolacağını görüntüleyebilirsiniz.

Ardından işlemlemlerimiz tamamlandıysa ; ” Create “ seçeneğini seçerek Secret oluşturma işlemi sağlayabilirsiniz.

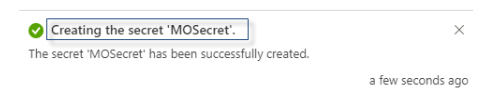

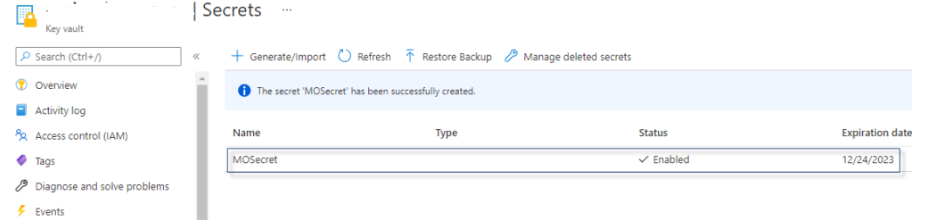

Oluşturmak istediğimiz ” MOSecret “ adındaki secret öğemiz oluşturulmaktadır.

Oluşturma işlemi tamamlanmıştır. Artık bu Secret öğemizi istediğimiz kişiler ile paylaşabiliriz. Bu Secret erişebilmek için Key Vault oluşturma esnasında seçmiş olduğumuz politikaları kullanabilirsiniz. Bu bir şifre olabilir, Bir Veritabanı dizisi olabilir daha da fazlası Bunların dışında herşey olabilir.

Bu şekilde Key vault oluşturarak kritik bilgilerimizi , Sertifikalarımızı ve Secret’lerimizi depolayabilir , Yönetebilir ve Azure ortamında dağıtabilirsiniz. Ortamınızda bununla alakalı erişime ihtiyaç kalmadığında kaldırmak istediğiniz kullanıcının politikalarını kaldırabilirsiniz. Azure Key Vault , Gizli şeylerinizi tutmak için güzel bir yoldur.

En Yeni Yorumlar